如何破解手机分身密码(手机分身密码破解方法)

I. 理解手机分身的概念

A.什么是手机分身? 手机分身是一种通过模拟多个用户账户来保护隐私和数据安全的技术。例如,一个用户可以使用“小张”账户进行日常沟通,而另一个“小李”则负责工作相关的通讯。这种技术允许用户在不同的应用程序和服务中切换以适应不同的角色或需求,从而保护个人数据不被滥用。

A.为什么需要手机分身? 随着智能手机的普及,个人信息和敏感数据的共享变得更加频繁。例如,社交媒体账号、邮箱和银行账户等都涉及大量的个人资料。如果这些信息被未经授权的人访问,可能会导致身份盗窃、财务损失或其他形式的网络犯罪。因此,使用手机分身可以有效地隔离这些数据,减少风险。

C.手机分身对用户的好处

1.隐私保护:用户可以在不泄露真实身份的情况下与他人交流和分享信息。

2.数据隔离:不同的应用和服务可以独立存储和处理数据,避免数据泄露。

3.安全性增强:通过限制对特定账户的操作,可以降低因操作不当而导致的数据丢失或被盗的风险。

4.多场景适应:用户可以根据不同的场合和需求,轻松切换到相应的账户模式(如商务、家庭或个人),以适应不同的社交环境。 I

I. 了解常见的加密技术

A.加密技术的作用 加密技术是保护数据安全的关键手段。它通过对数据进行编码,使得即使数据被截获也无法被未授权的第三方解读。例如,HTTPS协议使用SSL/TLS对传输过程中的敏感数据进行加密,以确保数据传输的安全性。

A.加密技术的分类

1.对称加密:数据在发送方和接收方之间共享相同的密钥,如AES(高级加密标准)。这种方法速度快且效率高,但密钥管理复杂。例如,WhatsApp使用端到端加密来保证消息的安全。

2.非对称加密:使用一对密钥,即公钥和私钥,其中一个公开用于加密,另一个专用于解密。RSA算法是一种广泛使用的非对称加密方法。例如,Bitcoin使用公钥和私钥来确保交易的安全。

C.加密技术的应用案例

1.银行账户加密:银行使用先进的加密技术保护客户的在线支付和转账信息,防止黑客攻击。例如,Visa和MasterCard采用了行业标准的EMV(欧洲支付协会)磁条安全芯片技术。

2.电子邮件加密:企业和个人使用加密邮件服务如ProtonMail,以保护邮件内容不被未授权的第三方读取。 II

I. 探索破解手机分身密码的方法与风险

A.破解分身密码的基本流程

1.获取目标设备:通过技术手段如Wi-Fi嗅探器或远程访问工具获取目标设备的IP地址。

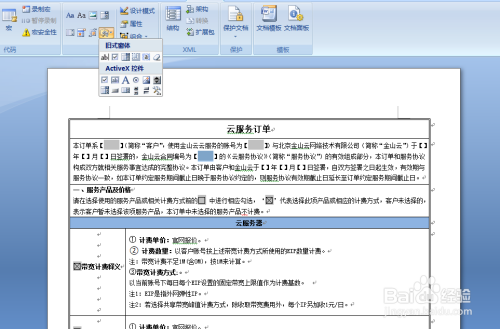

2.识别系统版本:确定设备的操作系统类型和版本,以便选择合适的破解工具。

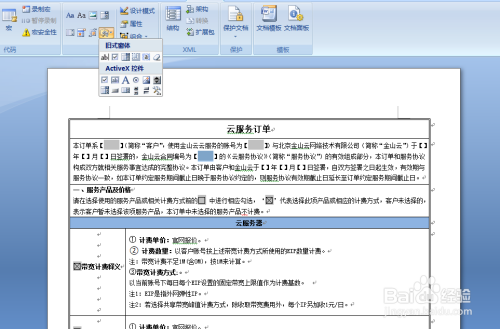

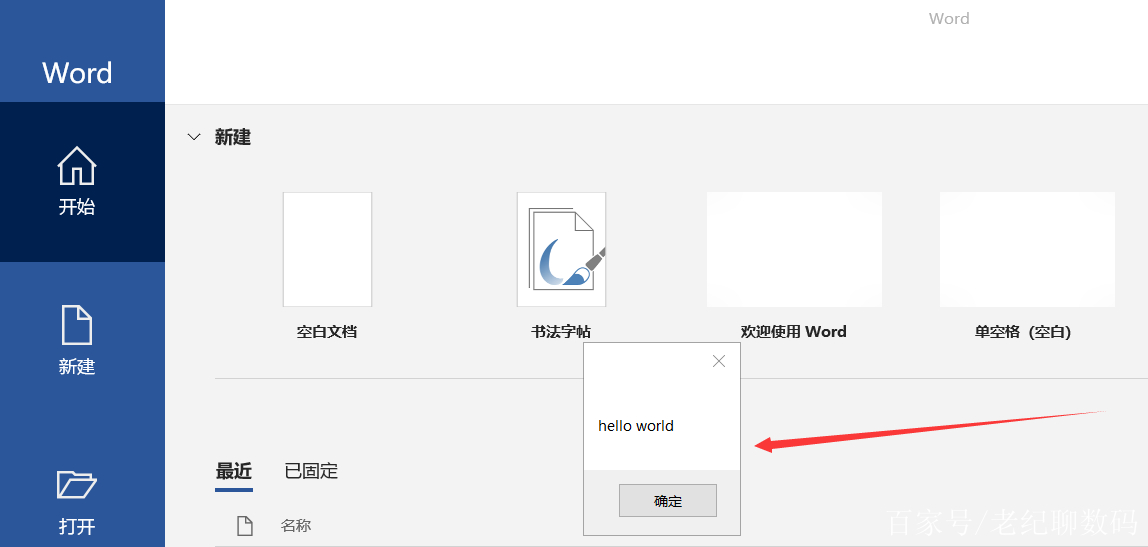

3.安装和配置工具:下载并安装适用于目标操作系统的手机分身破解工具,如HackMeiXian。

4.输入解锁指令:输入特定的破解指令或代码,启动工具。

A.破解过程可能遇到的法律问题

1.侵犯隐私权:未经许可破解他人手机分身可能导致严重的隐私侵犯指控。

2.破坏网络安全:非法破解工具可能被用于更广泛的网络安全攻击。

C.破解成功的潜在后果

1.法律责任:违反法律规定可能导致刑事责任,包括罚款或监禁。

2.信任危机:一旦被发现破解他人分身,可能会失去对方的信任甚至引发报复行为。

IV.实践建议与预防措施

A.采取预防措施的重要性 为了保护自己免受潜在威胁,建议采取预防措施,如定期更新操作系统和应用软件、不在不安全的网络环境中使用敏感账户、使用强密码策略以及及时监控账户活动。例如,使用密码管理器可以帮助用户创建和管理复杂且唯一的密码。

A.使用正规渠道解锁手机分身

1.寻找官方支持:如果遇到无法自行解决的技术问题,应及时联系制造商的客服或专业技术支持。例如,Apple提供了官方的技术支持电话和网站,用户可以通过这些渠道获得帮助。

2.遵守法律法规:在尝试破解他人分身时,务必确保自己的行为合法,遵循当地的法律和行业指导原则。例如,某些地区的法律可能禁止此类行为,或者要求在特定情况下才能进行破解。

V.总结与展望

A.重申破解手机分身的复杂性与重要性 尽管破解手机分身听起来似乎是一项简单易行的任务,但实际上它涉及到多个层面的技术挑战和道德考量。从理论上讲,破解技术可以应用于各种情境,但在实际操作中,我们必须考虑到潜在的法律风险、数据泄露的后果以及对受害者的信任损害。

A.展望未来技术发展对手机分身的影响 未来的技术可能会带来新的解决方案来提高手机分身的安全性。例如,生物识别技术和机器学习算法可能会被集成到分身系统中,以提供更高级别的安全保障。此外,随着物联网设备的普及,我们可以预见到更多智能设备的加入将为我们的数字生活带来更多便利,同时也需要更多的智慧和责任来保护我们的隐私。